Die NSA arbeitet zusammen mit dem britischen GCHQ an einer industriellen Automatisierung von Malware. Das belegen neue Enthüllungen aus dem Fundus von Edward Snowden über die Glenn Greenwald bei TheIntercept berichtet: How the NSA Plans to Infect “Millions” of Computers with Malware

Die Existenz der Tailored Access Operations (TAO), einer speziellen Abteilung bzw. Einheit der NSA zur geheimdienstlichen Aufklärung durch Infiltration ausländischer Rechner und Netzwerke, war schon länger bekannt. Mittlerweile gibt es aber von verschiedenen Quellen neue Informationen, die das Gesamtbild etwas mehr vervollständigen. So weiß man mittlerweile, dass TAO 1997 gegründet wurde und mittlerweile mehr als 1000 Mitarbeiter hat – sowohl vom Militär als auch Zivilisten. Diese arbeiten rund um die Uhr in mehreren Schichten. Operationsziel ist dabei Computer Network Exploitation – das systematische Infiltrieren ausländischer Computernetzwerke, um so an relevante Informationen zu gelangen. Zu den Techniken gehört u.a. das Verschicken von massenhaft Spam, um Malware damit zu vertreiben.

Automatisierter Befall

Zuerst wurden diese Techniken dazu genutzt, sonst schwer zu erreichene Ziele zu überwachen. Die dafür entwickelte Technik wurde dann im Rahmen des Projektes TURBINE automatisiert und auf “industrielles Niveau” skaliert. Das dahinterstehende Grundprinzip ist simpel: Der größte Flaschenhals bei der Infizierung von Zielsystemen ist der menschliche Aufwand, sprich die manuelle Konfiguration der Schadsoftware, sodass sie zum jeweiligen System passt. Dadurch, dass TURBINE das automatisch ermittelt, sinkt die menschliche Mitwirkung quasi auf Null – die Größenordnung möglicher infizierter Systeme steigt laut eines NSA-Papiers von hunderten auf Millionen an. Von Dimensionen im Größenbereich von Hunderttausend gab es bereits Berichte. Anscheinend war TURBINE Teil des “Owning the Net”-Projektes, für das im vergangenen Jahr 68 Millionen Dollar bereitstanden.

Aber was für Malware ist das, die da mit TURBINE ausgerollt wird? Die NSA hat erwartungskonform ein ganzes Arsenal an Schnüffelspielzeug:

- Auf seinem 30C3-Talk erwähnte Jake Applebaum UNITEDRAKE, das zusammen mit SLICKERVICAR schadhafte Festplatten-Firmware installiert, um Zugriff auf den Master Boot Record von Systemen zu bekommen.

- CAPTIVATEDAUDIENCE fängt über integrierte Mikrofone Unterhaltungen und Geräusche in der Umgebung auf

- GUMFISH übernimmt die Webcam eines Rechners

- FOGGYBOTTOM kümmert sich um die Browser-History und sammelt dabei Logins und Passwörter

- GROK loggt Tastendrücke

- SALVAGERABBIT extrahiert Daten von USB-Sticks, die in einen infiltrierten Computer gesteckt wurden.

Ist das Ende infiziert, hilft auch die Ende-zu-Ende-Verschlüsselung nicht mehr…

Wir hatten ja gestern erst wieder darauf hingewiesen: Ende-zu-Ende-Verschlüsselung ist gut, um Kommunikation zu schützen und kann, wenn die Protokolle und Verfahren nicht kompromittiert sind, nicht ohne weiteres mitgelesen werden. Wenn die NSA das jetzt aber einfach dadurch umgehen kann, dass sie nicht mehr auf der Leitung, sondern direkt in unseren Computern schnüffelt, sieht es düster aus. Bisher war man davon ausgegangen, dass solcher Aufwand noch zu teuer für ungezielte Massenüberwachung sei. Sieht man aber solche Projekte, fühlt man sich noch ein bisschen beobachteter als sowieso schon.

Weitere Dokumente zeigen, wer neben den vielzitierten Terroristen und Extremisten unter besonderer Beobachtung steht: Die Systemadministratoren. Die interne Notiz, die das Verrät, trägt den schönen Titel:

I hunt sys admins

Und klar, hat man Zugriff auf den Rechner des Administrators großer Telekommunikationsunternehmen, ist es bis zum Zugriff auf sämtliche Kommunikationsabläufe nicht mehr weit. Der Fall Belgacom, in dem GCHQ den belgischen Provider mittels eines implantierten Virus kompromittiert hatte, zeigt da deutliche Parallelen.

VPNs, eine weitere unliebsame Sicherheitsvorkehrung

Netzwerkendpunkte, Verschlüsselung, Offline-Systeme. Alles wird von der NSA angegriffen. War’s das nicht langsam, was fehlt denn noch zu “Owning the Net”? Ein Punkt auf der Liste sind VPNs. Die Virtual Private Networks sind eine Maßnahme, um über das Internet so sicher zu kommunizieren, als befände man sich im gleichen Intranet. Unschön für die Allüberwachung, daher setzt die NSA mit den Programmen HAMMERCHANT für VoIP-Kommunikation und HAMMERSTEIN für den Datenaustausch direkt am Router an, um diese Sicherheitsvorkehrung zu schwächen. Aber auch andere Sachen, die man mit Routern machen kann, sind der NSA und ihren 5-Eyes-Partnern eingefallen:

NSA implantiert Malware genau wie gewöhnliche Kriminelle

Um ihre Implantate auf den Zielrechner zu bringen hat auch die NSA zunächst die Methode gewählt, die bei aller Malware weit verbreitet ist und die Programme hinter Links in Spam-Mails versteckt. Aber das klappt heute nicht mehr ganz so gut, da der Großteil der Nutzer Spamfilter benutzt und mittlerweile gelernt hat, dass es selten eine gute Idee ist, dubiose Links anzuklicken oder Dateianhänge zu öffnen. Deshalb haben die findigen Geheimdienstler weitergedacht.

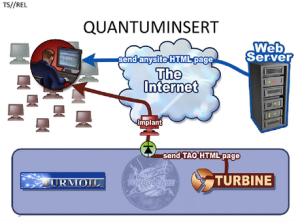

Besucht ein Nutzer eine Internetseite, die von der NSA kontrolliert wird, wird er unbemerkt auf einen NSA-Server geroutet, von dem dann Datenpakete mit der Malware gesendet werden. Das Ganze gibt es auch in abgewandelter Form als QUANTUMHAND für Facebook.

In some cases the NSA has masqueraded as a fake Facebook server, using the social media site as a launching pad to infect a target’s computer and exfiltrate files from a hard drive. In others, it has sent out spam emails laced with the malware, which can be tailored to covertly record audio from a computer’s microphone and take snapshots with its webcam. The hacking systems have also enabled the NSA to launch cyberattacks by corrupting and disrupting file downloads or denying access to websites.

Das untenstehende Video stammt aus einer internen Präsentation, die die Funktionsweise erläutern soll.

How the NSA Secretly Masqueraded as Facebook to Hack Computers for Surveillance von First Look Media auf Vimeo.

Im QUANTUM-Paket findet sich auch noch mehr. QUANTUMDNS zum Beispiel, das DNS-Server angreift und damit ermöglicht, URLs, die ein Nutzer besuchen will, in gefälschte IP-Adressen umzusetzen. QUANTUMBOT nutzt passive IRC-Bots, um Rechner in Botnets zu finden und zu übernehmen.

Die obigen Techniken beschäftigen sich alle mit der Manipulation von Routing oder ähnlichem. Aber auch das Blockieren von Internetverkehr liegt im Bereich von QUANTUM-Anwendungen. Bei QUANTUMSKY werden Webpagezugriffe mittels RST Packet Spoofing geblockt. Die selbe Technik findet man auch bei der Firewall der Opponenten in China.

Nach Umleiten und Blocken ist der nächste logische Schritt das aktive Fälschen von Datenverkehr. SECONDDATE heißt die Technik, mit der in Echtzeit die Kommunikation zwischen Client und Server manipuliert werden kann. Das dient laut einer Präsentationsfolie nicht nur der tatsächlichen Manipulation, sondern ermöglicht den massenhaften Befall von Zielsystemen, wenn diese mit bestimmten Knotenpunkten kommunizieren.

Wie werden die Zielrechner ausgewählt

Noch reicht es wohl nicht, um wahllos alle Rechner der Welt zu identifizieren. Aber wenn man nun diese Masse an potentiell befallenen Rechnern sieht, fragt man sich, wie die NSA es schafft, die Rechner auszuwählen, auf denen die Malware installiert wird. Dafür wurden überall auf der Welt TURMOIL-”Sensoren” auf Internetknoten und in Abhörstationen installiert. Wenn diese ein Paket empfangen, das von der NSA als interessant befunden wird, kann durch TURMOIL mit TURBINE kommuniziert werden und ein Malwareangriff kann beginnen. Andere Auswahlkriterien können Cookies, Mailadressen, MAC-Adressen, IMEIS, … – also beinahe alles – sein.

Die Tatsache, dass die TURMOIL-Stützpunkte auf der Welt verteilt sind, zum Beispiel auch an GCHQ-Standpunkten, und auf einigen Dokumenten vermerkt ist, dass die Präsentationen mit den Partnern aus Australien, Kanada, Großbritannien und Neuseeland geteilt werden sollen, kann man sicher sein, dass nicht nur die Amerikaner, sondern auch andere von diesem Wissen und der dahinterstehenden Technik wussten. Wer wittert da nicht Verstöße gegen geltende Gesetze?

Aber, alles kein Problem. Denn wie immer spricht GCHQ sein kleines Gebet von Recht und Angemessenheit:

[...] all of GCHQ’s work is carried out in accordance with a strict legal and policy framework which ensures that our activities are authorized, necessary and proportionate, and that there is rigorous oversight.